![WiFinspect [Root]](https://images.shqok.com/uploads/20241102/logo_67263bf622f071.png)

Version

1.2

Version

1.2

Paketname

uk.co.opticiancms.wifiprobe

Paketname

uk.co.opticiancms.wifiprobe

Kategorie

Praktische Werkzeuge

Kategorie

Praktische Werkzeuge

Größe

9.44MB

Größe

9.44MB

Das Sicherheitsaudit Multi-Tool.

Root benötigt für die meisten Funktionen - kostenlose App ohne Anzeigen.

Wifinspect ist ein Multi-Tool, das für Computersicherheitsfachleute und andere fortgeschrittene Benutzer bestimmt ist, die die Netzwerke überwachen möchten, die sie besitzen oder die Erlaubnis haben. Der dh der App ist ein Sicherheitsprüfungswerkzeug und kein Hacking-Tool. Die Funktionen umfassen:

* Netzwerkinformationen

* UPNP -Geräte -Scanner

* Hostentdeckung

* Netzwerk -Sniffer

* PCAP -Analysator (drei Optionen)

* PCI DSS (Version 2) Menü

- Zugriffspunkt -Standard -Passwort -Test (Anforderung 2.1.1.c)

- Zugriffspunkt -Sicherheitstest (Anforderung 4.1.1)

- Zugangspunktscanner (Anforderung 11.1)

- Internal Network Schwachstellenscanner (Anforderung 11.2.1)

- Externer Netzwerkanfälligkeitsscanner (Vorbereitung für Anforderung 11.2.2)

* Hostinformationen

* Port -Scan

* Hostanfälligkeitsscan

* Traceroute

* Ping

HAFTUNGSAUSSCHLUSS:

Diese App ist eine Studenten -Dissertation von Andreas Hadjittofis als Teil seines MSC in Computer Security an der Universität von Birmingham, Großbritannien. Das Projekt wird von Dr. Tom Chothia überwacht und im August 2012 veröffentlicht. Die Entwickler dieser App können nicht für die Verwendung dieser App verantwortlich gemacht werden. Die App wird ohne Garantien geliefert.

Funktionen:

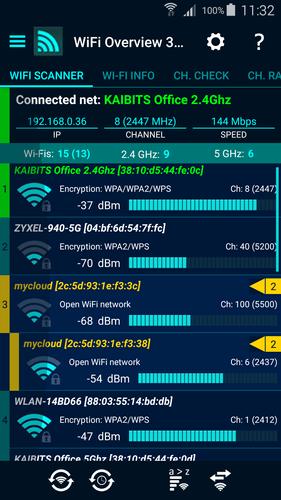

* Netzwerkinformationen (Root): Informationen zum vernetzten Netzwerk wie Mac- und IP -Adressen, Gateway usw.

* UPNP -Geräte -Scanner: Listet alle UPNP -Geräte im Netzwerk auf, die sich in der Ansicht Ihres Geräts befinden

* Host Discovery (Root): Verwendet NMAP, um alle Geräte im Netzwerk zu entdecken, die sich in der Ansicht Ihres Geräts befinden

* Netzwerk -Sniffer (Root): Verwendet TCPDump, um an allen Paketen zu schnüffeln, die sich in der Ansicht Ihres Geräts befinden. Die resultierenden PCAP-Dateien können mit Wireshark oder dem integrierten PCAP-Analysator analysiert werden

* PCAP -Analysator: Verwendet JNETPCAP, um eine PCAP -Datei zu analysieren. Drei Optionen: Paketverteilung, Bandbreitenverteilung oder kommunizierende Hostsanalysen

* Zugriff auf Punkt-Standard-Passwort-Test: Überprüfen Sie eine voreingestellte Liste der Standard-Router-Passwörter gegen das Bedienfeld Ihres Router

* Zugriffspunktsicherheitstest: Zeigt die Zugriffspunkte an, die sich in der Ansicht Ihres Geräts befinden, mit einem Hinweis, ob sie sicher sind (WPA/WPA2) oder nicht (WEP oder Unlocked)

* Zugriffspunkt -Scanner: Zeigt die Zugriffspunkte an, die sich in der Ansicht Ihres Geräts befinden

* Interner Sicherheitsanfälligkeitsscanner (Root): Verwendet NMAP, um alle Geräte im Netzwerk zu finden, die sich in der Ansicht Ihres Geräts befinden. Es wird eine Notiz angegeben, ob Exploits für ein bestimmtes Gerät basierend auf seinem Betriebssystem und offenen Ports vorhanden sind

* Externer Sicherheitsanfälligkeitsscanner (Root): Führen Sie Hostinformationen, Port -Scan-, Host -Sicherheits -Scan-, Traceroute-, Ping- oder Sniffer -Funktionen für eine bestimmte IP -Adresse oder Hostname aus

* Hostinformationen (Root): Verwendet NMAP, um den Hostnamen, die MAC -Adresse, den Anbieter, den Betriebssystem, den Gerätenamen und die Arbeitsgruppe des Geräts abzurufen

* Port -Scan (Root): Verwendet NMAP, um die geöffneten Ports des Geräts abzurufen. Klicken Sie auf einen Port, um die Metasploit -Ergebnisse für das Betriebssystem und den Port des Geräts anzuzeigen

* Host -Schwachstellenscanner (Stamm

* Traceroute (root): Verwendet NMAP, um Traceroute zu einem Host zu

* Ping (root): Verwendet Nping, um einen Host zu pingen

Berechtigungen:

* Access_wifi_State, Change_wifi_State, Access_network_State: Wird verwendet, um festzustellen, ob das Gerät mit einem Wi-Fi-Netzwerk verbunden ist, und um die in Netzwerkinformationsfunktion angezeigten Daten abzurufen

* Change_wifi_multicast_state: Wird von der UPNP -Geräte -Scannerfunktion verwendet

* Internet: Wird verwendet, um die externe IP -Adresse des Geräts in der Netzwerkinformationsfunktion, für die Metasploit -Suche und für die optionale Fehlerberichterstattung abzurufen.

* Write_external_Storage: Wird zum Speichern der NMAP- und PCAP -Dateien verwendet